Accueil > Réseau > Chapitre 9

CHP 10 : Les pare-feu

I) Présentation

Un pare-feu est un dispositif logiciel ou matriciel chargé de contrôler les accès à un réseau interne, vis-à-vis d’un réseau externe.

Il se situe à un point de passage obligatoire entre les 2 réseaux. Le contrôle d’accès (ou filtrage) s’appuie sur différentes notions :

- Guichet : restriction de passage à un point précis et contrôle des requêtes.

- Eloignement : empêcher un attaquant de rentrer ou de s’approcher de machines sensibles.

- Confinement : empêcher les utilisateurs internes de sortir du domaine protégé sauf par un point précis.

Un pare-feu concerne généralement les couches les plus basses (Internet et Transport) mais peut aussi, dans certains cas, travailler sur la couche Application.

II) Politiques de sécurité

Il existe 2 grandes politiques de sécurité, totalement différentes dans leur approche et leurs conséquences.

1) Tout autoriser par défaut

Tout ce qui n’est pas explicitement interdit est autorisé. Pour mettre en place une telle politique, on analyse les différents risques engendrés par les applications réseaux et on en déduit les interdictions à appliquer.

Cette solution est idéale pour les usagers car elle leur laisse beaucoup de liberté. Par contre, le risque de laisser des trous de sécurité sans le savoir est très important.

2) Tout interdire par défaut

Tout ce qui n’est pas explicitement autorisé est interdit.

Pour la mettre en œuvre, on analyse les besoins des utilisateurs et on écrit les autorisations correspondantes.

Cette solution limite les utilisateurs mais permet à l’administrateur de contrôler précisément les droits. C’est la solution à choisir.

III) Outils pare-feu

C’est un des problèmes des WLAN. En effet, on ne peut simplement circonscrire les ondes à un bâtiment : elles se répandent au-delà.

1) Le filtrage de paquets

Il concerne le trafic au niveau IP (paquets) et au niveau Transport (segments). Il se compose d’un ensemble de règles autorisant ou refusant le passage d’un paquet ou segment selon les informations disponibles : adresse IP, port, indicateurs, … .

C’est via à un routeur filtrant que l’on met en place ces règles.

2) Le filtrage applicatif

On analyse le trafic échangé au niveau de la couche Applicatif (couche 7). On applique alors une politique de sécurité spécifique à chaque protocole Applicatif (HTTP, SMTP, FTP, …). Ce type de pare-feu est appelé serveur mandataire ou proxy.

Le proxy permet d’attribuer des droits par utilisateur et permet une gestion fine des autorisations. Il reste néanmoins complexe à mettre en place.

3) Zone démilitarisée (DMZ)

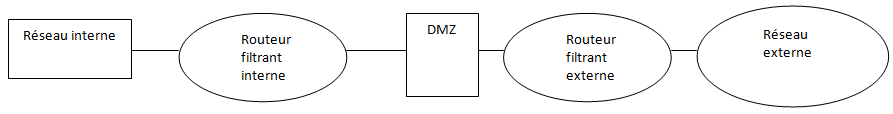

Il s’agit d’une partie de réseau interne qui sera plus exposée. Cette zone est souvent placée en passerelle entre le réseau interne protégé et le réseau externe. On y trouve des machines appelées bastion. C’est-à-dire des machines rendues accessible de l’extérieur par la politique de sécurité.

Ces bastions ont 3 rôles possibles :

- Ils hébergent des serveurs accessibles de l’extérieur : site web, DNS,…

- Ils analysent les communications pour détecter les attaques grâce à un IDS (Intrusion Detection System).

- Ils servent de honeypot : un système attractif pour les attaquants afin de les piéger.

La DMZ est un sous-réseau du réseau interne

Ou bien :

Dans le second schéma, l’avantage, c’est que le trafic en provenance du réseau interne ne peut être analysé par une machine DMZ. Par contre, si l’unique routeur est compromis, tout le réseau interne est exposé.

IV) Filtrage de paquets

1) Direction

Les règles de filtrage ne sont pas symétriques : il faut écrire une règle pour chaque direction que prend le paquet.

La direction d’un paquet s’exprime par rapport au réseau à protéger :

- Un paquet sortant va du réseau interne vers le réseau externe.

- Un paquet entrant va du réseau externe vers le réseau interne.

2) Etapes du filtrage

Il y a 3 étapes pour mettre en place un filtrage de paquets :

- Traduire la politique globale et les autorisations / interdictions en règles précises et ordonnées.

- Traduire ces règles afin de les rendre compréhensibles par l’outil utilisé.

3) Ecriture des règles de filtrage

Une règle de filtrage des paquets prend plusieurs paramètres :

- Numéro

- Adresse IP port source

- Port source

- Adresse IP destination

- Port destination

- Protocole

- Action

Le champ « numéro » est important car les règles de filtrage sont exécutées dans un ordre précis : dès qu’une règle correspond au paquet, le parcours de la table des règles s’arrête et la règle est appliquée.

Les champs « adresse IP » prennent la valeur d’une adresse IP suivi de son masque, pouvant ainsi indiquer un réseau ou une machine seule.

Pour les adresses IP, comme pour les ports, on peut indiquer une valeur une valeur quelconque avec le caractère *.

Le champ protocole se réfère au protocole de couche 4 du paquet.

Le champ Action indique ce qu’il faut faire si le paquet correspond à la règle : Accepter ou Bloquer.

Exemple : la règle par défaut de la politique globale « Tout interdire » :

| N° | IP source | Port source | IP desti | Port desti | Protocole | Action |

|---|---|---|---|---|---|---|

| Default | * | * | * | * | * | Bloquer |